Akira ransomware កំណត់គោលដៅលើ Cisco VPNs ដើម្បីជ្រៀតចូលលើអង្គភាព

មានភស្តុតាងជាច្រើនដែលថា Akira ransomware កំណត់គោលដៅផលិតផល Cisco VPN (virtual private network) ជាវ៉ិចទ័រវាយប្រហារដើម្បីរំលោភលើបណ្តាញសាជីវកម្ម លួច និងអ៊ិនគ្រីបទិន្នន័យជាយថាហេតុ។

Akira ransomware គឺជាប្រតិបត្តិការ ransomware ថ្មីមួយដែលបានចាប់ផ្តើមនៅក្នុងខែមីនា ឆ្នាំ 2023 ដោយក្រុមមួយ ក្រោយមកបានបន្ថែមឧបករណ៍បំលែងកូដលីនុចដើម្បីកំណត់គោលដៅម៉ាស៊ីននិម្មិត VMware ESXi ។

ដំណោះស្រាយ Cisco VPN ត្រូវបានអនុម័តយ៉ាងទូលំទូលាយនៅទូទាំងឧស្សាហកម្មជាច្រើន ដើម្បីផ្តល់នូវការបញ្ជូនទិន្នន័យដែលមានសុវត្ថិភាព និងសម្ងាត់រវាងអ្នកប្រើប្រាស់ និងបណ្តាញសាជីវកម្ម ដែលជាធម្មតាត្រូវបានប្រើប្រាស់ដោយបុគ្គលិកធ្វើការពីចម្ងាយ។

តាមសេចក្តីរាយការណ៍ Akira បាននឹងកំពុងប្រើប្រាស់គណនី Cisco VPN ដែលត្រូវបានសម្របសម្រួលដើម្បីរំលោភលើបណ្តាញសាជីវកម្ម ដោយមិនចាំបាច់មានbackdoorsបន្ថែមជាជំនួយ ឬរៀបចំយន្តការតស៊ូដែលអាចផ្តល់ឱ្យពួកគេទៅឆ្ងាយ។

Akira កំណត់គោលដៅ Cisco VPNs

Sophos ដំបូងបានកត់សម្គាល់ពីការរំលោភបំពានរបស់ Akira លើគណនី VPN នៅក្នុងខែឧសភា នៅពេលដែលអ្នកស្រាវជ្រាវបាននិយាយថាក្រុមជនខិលខូច ransomware បានបំពានបណ្តាញមួយដោយប្រើ “VPN access using Single Factor authentication” ។

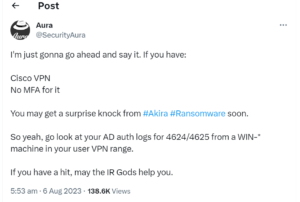

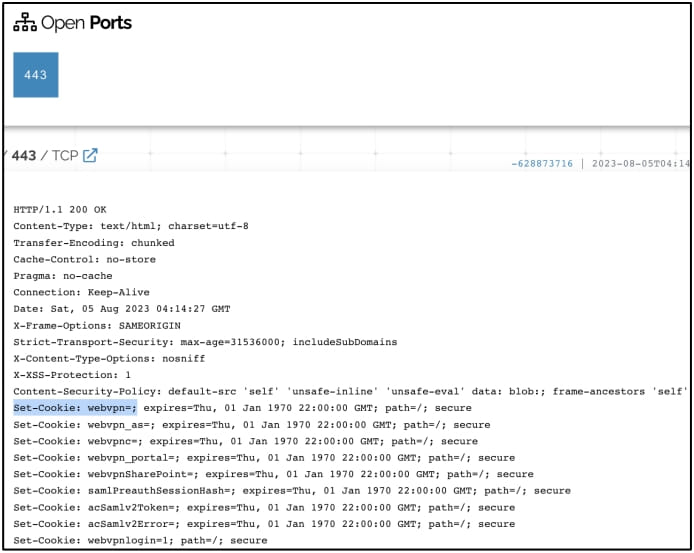

ទោះជាយ៉ាងណាក៏ដោយ អ្នកឆ្លើយតបឧបទ្ទវហេតុដែលត្រូវបានគេស្គាល់ថា ‘Aura’ បានចែករំលែកព័ត៌មានបន្ថែមនៅលើ Twitter អំពីរបៀបដែលពួកគេឆ្លើយតបចំពោះឧប្បត្តិហេតុ Akira ជាច្រើនដែលត្រូវបានធ្វើឡើងដោយប្រើគណនី Cisco VPN ដែលមិនត្រូវបានការពារដោយការផ្ទៀងផ្ទាត់ពហុកត្តា។

នៅក្នុងការសន្ទនាជាមួយ BleepingComputer៖ Aura បាននិយាយថាដោយសារតែកង្វះការចូលនៅក្នុង Cisco ASA វានៅតែមិនច្បាស់ថាតើ Akira brute-forced the VPN account credentials ឬប្រសិនបើពួកគេបានទិញវានៅលើទីផ្សារគេហទំព័រងងឹត។

របាយការណ៍ SentinelOne WatchTower ចែករំលែកជាឯកជនជាមួយ BleepingComputer ហើយផ្តោតលើវិធីសាស្ត្រវាយប្រហារដូចគ្នាបង្ហាញពីលទ្ធភាពដែល Akira ទាញយកភាពងាយរងគ្រោះដែលមិនស្គាល់នៅក្នុងកម្មវិធី Cisco VPN ដែលអាចឆ្លងកាត់ការផ្ទៀងផ្ទាត់ក្នុងករណីដែលគ្មាន MFA ។

SentinelOne បានរកឃើញភ័ស្តុតាងនៃ Akira ដោយប្រើ Cisco VPN gateways នៅក្នុងទិន្នន័យលេចធ្លាយដែលបានបង្ហោះនៅលើទំព័រជំរិតទារប្រាក់របស់ក្រុម និងបានសង្កេតមើលលក្ខណៈដែលទាក់ទងនឹង Cisco VPN យ៉ាងហោចណាស់ប្រាំបីករណី ដែលបង្ហាញថានេះគឺជាផ្នែកនៃយុទ្ធសាស្រ្តវាយប្រហារដែលកំពុងបន្តដោយក្រុម ransomware ។

ការចូលប្រើ RustDesk ពីចម្ងាយ

លើសពីនេះ អ្នកវិភាគរបស់ SentinelOne WatchTower បានសង្កេតឃើញ Akira ដោយប្រើឧបករណ៍បើកដំណើរការពីចម្ងាយ RustDesk ដើម្បីរុករកបណ្តាញដែលត្រូវបានសម្របសម្រួល ដែលធ្វើឱ្យពួកគេក្លាយជាក្រុម ransomware ដំបូងគេដែលបានដឹងពីការបំពានកម្មវិធី។

ដោយសារតែ RustDesk គឺជាឧបករណ៍ស្របច្បាប់ វត្តមានរបស់វាទំនងជាមិនបង្កើនការជូនដំណឹងណាមួយឡើយ ដូច្នេះវាអាចផ្តល់នូវការចូលប្រើពីចម្ងាយដ៏លួចលាក់ទៅកាន់កុំព្យូទ័រដែលបំពាន។

អត្ថប្រយោជន៍ផ្សេងទៀតដែលកើតចេញពីការប្រើប្រាស់ RustDesk រួមមាន:

- ប្រតិបត្តិការឆ្លងវេទិកានៅលើ Windows, macOS និង Linux ដែលគ្របដណ្តប់ជួរគោលដៅពេញលេញរបស់ Akira ។

- ការតភ្ជាប់ P2P ត្រូវបានអ៊ិនគ្រីប ដូច្នេះទំនងជាមិនសូវត្រូវបានសម្គាល់ដោយឧបករណ៍ត្រួតពិនិត្យចរាចរណ៍បណ្តាញ។

- គាំទ្រការផ្ទេរឯកសារដែលអាចជួយសម្រួលដល់ការស្រង់ទិន្នន័យ សម្រួលប្រអប់ឧបករណ៍របស់ Akira ។

TTPs ផ្សេងទៀតដែលត្រូវបានសង្កេតដោយ SentinelOne នៅក្នុងការវាយប្រហារចុងក្រោយបង្អស់របស់ Akira រួមមានការចូលប្រើ និងការរៀបចំមូលដ្ឋានទិន្នន័យ SQL ការបិទFirewalls និងការបើក RDP ការបិទការការពារ LSA និងការបិទ Windows Defender ។

ការផ្លាស់ប្តូរមិនច្បាស់លាស់ទាំងនេះត្រូវបានអនុវត្តបន្ទាប់ពីអ្នកវាយប្រហារបង្កើតវត្តមានរបស់ពួកគេនៅក្នុងបរិស្ថាន ហើយត្រៀមខ្លួនដើម្បីបន្តទៅដំណាក់កាលចុងក្រោយនៃការវាយប្រហាររបស់ពួកគេ។

នៅចុងខែមិថុនាឆ្នាំ 2023 Avast បានចេញផ្សាយកម្មវិធីឌិគ្រីបឥតគិតថ្លៃសម្រាប់ Akira ransomware ។ ទោះជាយ៉ាងណាក៏ដោយ តួអង្គគំរាមកំហែង(threat actors)បានជួសជុលកម្មវិធីអ៊ិនគ្រីបរបស់ពួកគេតាំងពីពេលនោះមក ហើយឧបករណ៍របស់ Avast នឹងជួយដល់ជនរងគ្រោះនៃកំណែចាស់ប៉ុណ្ណោះ។