ពួក Hacker ជនជាតិរុស្សីប្រើប្រាស់កម្មវិធី Zulip Chat សម្រាប់ Covert C&C ក្នុងការវាយប្រហារតាមបែបការទូត

យុទ្ធនាការដែលកំពុងបន្តផ្តោតលើក្រសួងកិច្ចការបរទេសនៃប្រទេសដែលចូលបក្សសម្ព័ន្ធណាតូ ចង្អុលទៅការចូលរួមរបស់តួអង្គគំរាមកំហែងគឺរុស្ស៊ី។

ការវាយប្រហារដោយបន្លំមានលក្ខណៈពិសេសឯកសារ PDF ជាមួយនឹងការទាក់ទាញការទូត ដែលមួយចំនួនត្រូវបានក្លែងបន្លំថាមកពីប្រទេសអាឡឺម៉ង់ ដើម្បីផ្តល់វ៉ារ្យ៉ង់(variant)នៃមេរោគដែលមានឈ្មោះថា Duke ដែលត្រូវបានកំណត់គុណលក្ខណៈ APT29 (aka BlueBravo, Cloaked Ursa, Cozy Bear, Iron Hemlock, Midnight Blizzard និង The Dukes) ។

ក្រុមហ៊ុនសន្តិសុខអ៊ីនធឺណិត EclecticIQ របស់ប្រទេសហូឡង់បាននិយាយនៅក្នុងការវិភាគមួយកាលពីសប្តាហ៍មុនថា “តួអង្គគំរាមកំហែងបានប្រើ Zulip ដែលជាកម្មវិធីជជែកបើកចំហ(open-source chat) – សម្រាប់ពាក្យបញ្ជា និងការគ្រប់គ្រង ដើម្បីគេច និងលាក់សកម្មភាពរបស់ខ្លួននៅពីក្រោយចរាចរណ៍គេហទំព័រស្របច្បាប់” ។

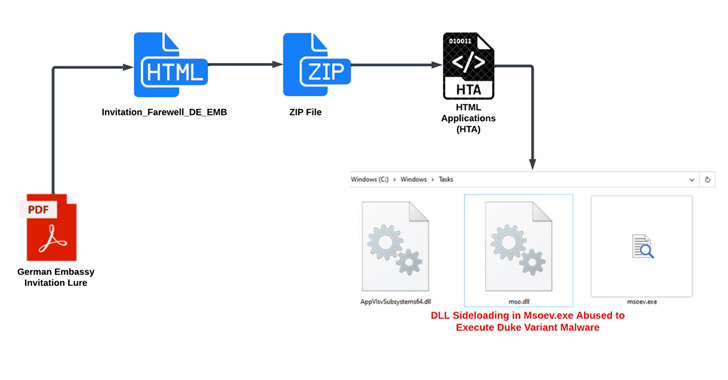

លំដាប់នៃការឆ្លងមានដូចខាងក្រោម៖ ឯកសារភ្ជាប់ជា PDF ដែលដាក់ឈ្មោះថា ” Farewell to Ambassador of Germany,” ភ្ជាប់មកជាមួយកូដ JavaScript ដែលផ្តួចផ្តើមដំណើរការពហុដំណាក់កាល ដើម្បីផ្ទុកនៅ backdoor ជាប់លាប់នៅលើបណ្តាញដែលសម្របសម្រួលរួចជាស្រេច។

ការប្រើប្រាស់themesដែលណែនាំរបស់ APT29 ត្រូវបានរាយការណ៍ពីមុនដោយ Lab52 ដែលបានចងក្រងជាឯកសារនៃការវាយប្រហារដែលក្លែងបន្លំជាស្ថានទូតន័រវេស(Norwegian)ដើម្បីចែកចាយ DLL payload ដែលមានសមត្ថភាពទាក់ទងម៉ាស៊ីនមេពីចម្ងាយដើម្បីទាញយកបន្ទុកបន្ថែម។

ការប្រើប្រាស់ដែន “bahamas.gov[.]bs” នៅក្នុងសំណុំការឈ្លានពានទាំងពីរនេះ ធ្វើឱ្យតំណភ្ជាប់នេះកាន់តែរឹងមាំ។ ការរកឃើញនេះក៏បញ្ជាក់ពីការស្រាវជ្រាវមុនពីមជ្ឈមណ្ឌលស៊ើបអង្កេតការគំរាមកំហែង Anheng ដែលបានចេញផ្សាយកាលពីខែមុន។

ប្រសិនបើគោលដៅដែលមានសក្តានុពលចុះចាញ់នឹងអន្ទាក់បន្លំដោយការបើកឯកសារ PDF នោះឧបករណ៍ទម្លាក់ malicious HTMLហៅថា Invitation_Farewell_DE_EMB ត្រូវបានដាក់ឱ្យដំណើរការដើម្បីប្រតិបត្តិ JavaScript ដែលទម្លាក់ឯកសារ ZIP archive ដែលនៅក្នុងនោះ ខ្ចប់នៅក្នុងឯកសារ HTML Application (HTA) ដែលត្រូវបានរចនាឡើងដើម្បីដាក់ពង្រាយមេរោគ Duke ។

Command-and-control (C2) ត្រូវបានសម្របសម្រួលដោយការប្រើប្រាស់ API របស់ Zulip ដើម្បីផ្ញើព័ត៌មានលម្អិតរបស់ជនរងគ្រោះទៅកាន់បន្ទប់ជជែក actor-controlled (toyy.zulipchat[.]com) ក៏ដូចជាការបញ្ជាពីចម្ងាយពីម៉ាស៊ីនដែលសម្របសម្រួលរួចជាស្រេច។

EclecticIQ បាននិយាយថា វាបានកំណត់អត្តសញ្ញាណឯកសារ PDF ទីពីរ ដែលទំនងជាត្រូវបានប្រើប្រាស់ដោយ APT29 សម្រាប់ការឈ្លបយកការណ៍ ឬសម្រាប់គោលបំណងសាកល្បង។

អ្នកស្រាវជ្រាវបាននិយាយថា “វាមិនមានផ្ទុកបន្ទុក(payload)ទេ ប៉ុន្តែបានជូនដំណឹងដល់ actor ប្រសិនបើជនរងគ្រោះបើកឯកសារភ្ជាប់អ៊ីមែលដោយទទួលបានការជូនដំណឹងតាមរយៈដែនដែលត្រូវបានសម្របសម្រួលពី edenparkweddings[.]com”។

គួរកត់សម្គាល់ថា ការរំលោភបំពានលើ Zulip គឺស្មើនឹងសម្រាប់វគ្គសិក្សាជាមួយក្រុមដែលឧបត្ថម្ភដោយរដ្ឋ(state-sponsored) ដែលមានកំណត់ត្រានៃការប្រើសេវាកម្មអ៊ីនធឺណិតស្របច្បាប់ជាច្រើនដូចជា Google Drive, Microsoft OneDrive, Dropbox, Notion, Firebase និង Trello សម្រាប់ C2 ។

គោលដៅចម្បងរបស់ APT29 គឺរដ្ឋាភិបាល និងអ្នកម៉ៅការបន្តរបស់រដ្ឋាភិបាល អង្គការនយោបាយ ក្រុមហ៊ុនស្រាវជ្រាវ និងឧស្សាហកម្មសំខាន់ៗនៅសហរដ្ឋអាមេរិក និងអឺរ៉ុប។ ប៉ុន្តែនៅក្នុងការកែប្រែដ៏គួរឱ្យចាប់អារម្មណ៍មួយ សត្រូវដែលមិនស្គាល់(unknown adversary)មួយត្រូវបានគេសង្កេតឃើញបានប្រើប្រាស់យុទ្ធសាស្ត្ររបស់ខ្លួនដើម្បីបំពានអ្នកប្រើប្រាស់ដែលនិយាយភាសាចិនជាមួយនឹង Cobalt Strike ។

ការអភិវឌ្ឍន៍នេះកើតឡើងនៅពេលដែលក្រុម Computer Emergency Response Team of Ukraine (CERT-UA)បានព្រមានអំពីសំណុំថ្មីនៃការវាយប្រហារបន្លំប្រឆាំងនឹងអង្គការរដ្ឋនៃប្រទេសអ៊ុយក្រែនដោយប្រើ Go-based open-source post-exploitation toolkit ដែលហៅថា Merlin ។ សកម្មភាពកំពុងត្រូវបានតាមដានក្រោម moniker UAC-0154។

ប្រទេសដែលហែកហួរដោយសង្រ្គាមក៏បានប្រឈមមុខនឹងការវាយលុកតាមអ៊ីនធឺណេតជាបន្តបន្ទាប់ពី Sandworm ដែលជាអង្គភាព hacking វរជនដែលមានទំនាក់ទំនងជាមួយការស៊ើបការណ៍សម្ងាត់យោធារុស្ស៊ីដែលមានគោលបំណងជាចម្បងដើម្បីរំខានដល់ប្រតិបត្តិការសំខាន់ៗ និងការប្រមូលព័ត៌មានសម្ងាត់ដើម្បីទទួលបានអត្ថប្រយោជន៍ជាយុទ្ធសាស្ត្រ។

យោងតាមរបាយការណ៍ថ្មីៗនេះពីសេវាសន្តិសុខអ៊ុយក្រែន (SBU) តួអង្គគំរាមកំហែងត្រូវបានគេនិយាយថាបានព្យាយាមមិនជោគជ័យដើម្បីវាយលុកចូលប្រើថេប្លេត Android ដែលគ្មានការអនុញ្ញាតដែលប្រើដោយបុគ្គលិកយោធាអ៊ុយក្រែនសម្រាប់រៀបចំផែនការ និងបំពេញបេសកកម្មប្រយុទ្ធ។

ទីភ្នាក់ងារសន្តិសុខបាននិយាយថា “ការចាប់យកឧបករណ៍នៅលើសមរភូមិ ការពិនិត្យលម្អិតរបស់ពួកគេ និងការប្រើប្រាស់ធនធានដែលមាន និងកម្មវិធី បានក្លាយជាវ៉ិចទ័រចម្បងសម្រាប់ការចូលប្រើដំបូង និងការចែកចាយមេរោគ” ។

ប្រភេទមេរោគមួយចំនួនរួមមាន NETD ដើម្បីធានាបាននូវភាពស្ថិតស្ថេរ, DROPBEAR ដើម្បីបង្កើតការចូលប្រើពីចម្ងាយ, STL ដើម្បីប្រមូលទិន្នន័យពីប្រព័ន្ធផ្កាយរណប Starlink, DEBLIND ដើម្បីលុបទិន្នន័យ និងមេរោគ Mirai botnet malwareជាដើម ។ ត្រូវបានប្រើផងដែរនៅក្នុងការវាយប្រហារគឺជាសេវាកម្មលាក់ TOR ដើម្បីចូលប្រើឧបករណ៍នៅលើបណ្តាញមូលដ្ឋានតាមរយៈអ៊ីនធឺណិត។

(Source: https://thehackernews.com/2023/08/russian-hackers-use-zulip-chat-app-for.html)