អ្នកស្រាវជ្រាវរកឃើញចារកម្មតាមអ៊ីនធឺណែតយូរឆ្នាំទៅលើស្ថានទូតបរទេសនៅប្រទេសបេឡារុស្ស(Belarus)

រហូតមកទល់នឹងពេលនេះ តួអង្គគម្រាមកំហែង(threat actor)គ្មានឯកសារដែលប្រតិបត្តិការជិតមួយទសវត្សរ៍ និងមានឈ្មោះកូដ(codenamed) MoustachedBouncer ត្រូវបានគេសន្មតថាជាការវាយប្រហារចារកម្មតាមអ៊ីនធឺណិតដែលសំដៅលើស្ថានទូតបរទេសនៅក្នុងប្រទេសបេឡារុស្ស។

អ្នកស្រាវជ្រាវសន្តិសុខ ESET លោក Matthieu Faou បាននិយាយពីជំនាញនិងកម្រិតខ្ពស់របស់ក្រុមនោះថា “ចាប់តាំងពីឆ្នាំ 2020 មក MoustachedBouncer ទំនងជាអាចធ្វើការវាយប្រហារ adversary-in-the-middle (AitM) នៅកម្រិត ISP នៅក្នុងប្រទេសបេឡារុស្ស ដើម្បីសម្របសម្រួលគោលដៅរបស់ខ្លួន” ។

មារសត្រូវដែលសកម្មតាំងពីឆ្នាំ 2014 មកម្ល៉េះ ត្រូវបានគេវាយតម្លៃថាត្រូវគ្នានឹងផលប្រយោជន៍បេឡារុស្ស ដែលទំនងជាប្រើប្រាស់ប្រព័ន្ធស្ទាក់ចាប់ស្របច្បាប់ដូចជា SORM ដើម្បីធ្វើការវាយលុក AitM របស់ខ្លួន ក៏ដូចជាដាក់ពង្រាយឧបករណ៍ខុសគ្នាដែលហៅថា NightClub និង Disco ។

ទាំងក្របខ័ណ្ឌកម្មវិធីមេរោគ Windows គាំទ្រកម្មវិធីជំនួយចារកម្មបន្ថែម រួមទាំងឧបករណ៍ថតអេក្រង់ ឧបករណ៍ថតសំឡេង និងឧបករណ៍លួចឯកសារ។ គំរូចាស់បំផុតរបស់ NightClub មានតាំងពីថ្ងៃទី 19 ខែវិច្ឆិកា ឆ្នាំ 2014 នៅពេលដែលវាត្រូវបានបង្ហោះ(uploaded)ទៅកាន់ VirusTotal ពីអ៊ុយក្រែន។

បុគ្គលិកស្ថានទូតមកពីប្រទេសចំនួនបួនផ្សេងគ្នាត្រូវបានកំណត់គោលដៅចាប់តាំងពីខែមិថុនាឆ្នាំ 2017 : ពីរនាក់មកពីអឺរ៉ុប ម្នាក់មកពីអាស៊ីខាងត្បូង និងម្នាក់មកពីអាហ្វ្រិកឦសាន។ អ្នកការទូតអ៊ឺរ៉ុបម្នាក់ត្រូវបានសម្របសម្រួលពីរដងក្នុងខែវិច្ឆិកា ឆ្នាំ 2020 និងខែកក្កដា ឆ្នាំ 2022។ ឈ្មោះប្រទេសមិនត្រូវបានបង្ហាញទេ។

MoustachedBouncer ក៏ត្រូវបានគេជឿថានឹងធ្វើការយ៉ាងជិតស្និទ្ធជាមួយនឹងactorការគំរាមកំហែងជាប់លាប់ (advanced persistent threat – APT) កម្រិតខ្ពស់មួយផ្សេងទៀតដែលត្រូវបានគេស្គាល់ថា Winter Vivern (aka TA473 ឬ UAC-0114) ដែលមានកំណត់ត្រានៃការធ្វើកូដកម្មមន្ត្រីរដ្ឋាភិបាលនៅអឺរ៉ុប និងសហរដ្ឋអាមេរិក។

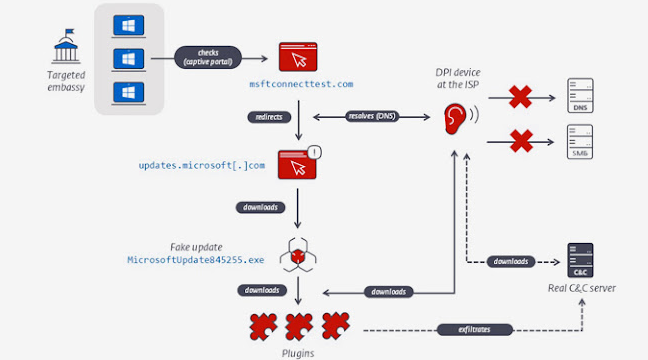

វ៉ិចទ័រ(vector)ឆ្លងដំបូងពិតប្រាកដដែលប្រើដើម្បីចែកចាយ NightClub បច្ចុប្បន្នមិនទាន់ដឹងនៅឡើយទេ។ ម៉្យាងទៀតការចែកចាយDiscoត្រូវបានសម្រេចដោយការវាយប្រហារ AitM។

Faou បាននិយាយថា “ដើម្បីសម្រុះសម្រួលគោលដៅ(compromise)របស់ពួកគេ ប្រតិបត្តិករ MoustachedBouncer រំខានការចូលប្រើអ៊ីនធឺណិតរបស់ជនរងគ្រោះ ប្រហែលជានៅកម្រិត ISP ដើម្បីធ្វើឱ្យ Windows ជឿថាវានៅពីក្រោយcaptive portal” ។ “សម្រាប់ជួរ(ranges) IP ដែលកំណត់ដោយ MoustachedBouncer ចរាចរបណ្តាញត្រូវបានរំខាននៅកម្រិត ISP ហើយ URL ចុងក្រោយបង្វែរទិសដៅទៅ URL អាប់ដេត Windows ដែលមើលទៅហាក់ដូចជាស្របច្បាប់ ប៉ុន្តែក្លែងក្លាយ។”

លោក Fou បាននិយាយថា “ខណៈពេលដែលការសម្របសម្រួលនៃឧបករណ៍រ៉ោតទ័រ(routers)ដើម្បីដំណើរការ AitM នៅលើបណ្តាញស្ថានទូតមិនអាចត្រូវបានគេបោះបង់ចោលទាំងស្រុងនោះទេ វត្តមាននៃសមត្ថភាពស្ទាក់ចាប់ស្របច្បាប់នៅក្នុងប្រទេសបេឡារុស្ស បង្ហាញថាការស្ទះចរាចរណ៍កំពុងកើតឡើងនៅកម្រិត ISP ជាជាងនៅលើរ៉ោតទ័ររបស់គោលដៅ” ។

ក្រុមហ៊ុនផ្តល់សេវាអ៊ីនធឺណេតបេឡារុស្សពីរ (ISP) គឺក្រុមហ៊ុន Unitary Enterprise A1 និង Beltelecom ត្រូវបានគេសង្ស័យថាមានជាប់ពាក់ព័ន្ធក្នុងយុទ្ធនាការនេះ បើយោងទៅតាមក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតរបស់ស្លូវ៉ាគី។

ជនរងគ្រោះដែលចាប់យកនៅលើទំព័រក្លែងក្លាយត្រូវបានស្វាគមន៍ដោយសារជំរុញឱ្យពួកគេដំឡើងបច្ចុប្បន្នភាពសុវត្ថិភាពសំខាន់ៗដោយចុចលើប៊ូតុងមួយ។ ក្នុងការធ្វើដូច្នេះ កម្មវិធីដំឡើង “Windows Update” ដែលជាGo-basedបញ្ឆោតទាំងឡាយត្រូវបានទាញយកទៅកាន់ម៉ាស៊ីនដែលនៅពេលប្រតិបត្តិ រៀបចំកិច្ចការដែលបានកំណត់ពេលដើម្បីដំណើរការប្រព័ន្ធគោលពីររបស់កម្មវិធីទាញយកផ្សេងទៀតដែលទទួលខុសត្រូវក្នុងការទាញយកកម្មវិធីជំនួយបន្ថែម។

កម្មវិធីបន្ថែមពង្រីក(add-ons)លើមុខងាររបស់Disco ដោយចាប់យករូបថតអេក្រង់រៀងរាល់ 15 វិនាទី ដំណើរការស្គ្រីប PowerShell និងដំឡើងប្រូកស៊ីបញ្ច្រាស(reverse proxy)។

ទិដ្ឋភាពសំខាន់នៃកម្មវិធីជំនួយគឺការប្រើប្រាស់ពិធីសារ Server Message Block (SMB) សម្រាប់ការទាញយកទិន្នន័យទៅកាន់ servers command-and-control ដែលមិនអាចចូលប្រើបានតាមអ៊ីនធឺណិត ដែលធ្វើឲ្យហេដ្ឋារចនាសម្ព័ន្ធរបស់តួអង្គគំរាមកំហែងមានភាពធន់ខ្ពស់។

ត្រូវបានគេប្រើផងដែរនៅក្នុងការវាយប្រហារខែមករាឆ្នាំ 2020 ដែលសំដៅលើអ្នកការទូតនៃប្រទេសអាហ្រ្វិកភាគឦសាននៅប្រទេសបេឡារុស្សគឺជាC# dropper ហៅថា SharpDisco ដែលសម្របសម្រួលការដាក់ពង្រាយកម្មវិធីជំនួយពីរដោយសែលបញ្ច្រាសដើម្បីរាប់បញ្ចូលនូវដ្រាយ(drives)ដែលបានតភ្ជាប់ និងបណ្តេញឯកសារចេញ។

ក្របខណ្ឌ NightClub (NightClub framework) ក៏មានឧបករណ៍ទម្លាក់(dropper) ដែលបើកដំណើរការសមាសភាគអ្នករៀបចំដើម្បីប្រមូលឯកសារដែលចាប់អារម្មណ៍ ហើយបញ្ជូនវាតាមSimple Mail Transfer Protocol (SMTP)។ ការបន្តបន្ទាប់នៃ NightClub ដែលបានរកឃើញក្នុងឆ្នាំ 2017 និង 2020 ក៏រួមបញ្ចូលនូវ keylogger, audio recorder, screenshotter និង DNS-tunneling backdoor ផងដែរ។

Faou បានពន្យល់ថា “DNS-tunneling backdoor (ParametersParserer.dll) ប្រើពិធីការផ្ទាល់ខ្លួនដើម្បីផ្ញើ និងទទួលទិន្នន័យពីម៉ាស៊ីនមេ DNS ព្យាបាទ(malicious DNS server)។ “កម្មវិធីជំនួយបន្ថែមទិន្នន័យដើម្បីបន្សុទ្ធជាផ្នែកនៃឈ្មោះដែនរងនៃដែនដែលត្រូវបានប្រើក្នុងសំណើ DNS ។”

ពាក្យបញ្ជាដែលគាំទ្រដោយការផ្សាំម៉ូឌុល(modular)អនុញ្ញាតឱ្យតួអង្គគំរាមកំហែងស្វែងរកឯកសារដែលផ្គូផ្គងត្រូវនឹងលំនាំជាក់លាក់ អាន ចម្លង និងលុបឯកសារ សរសេរទៅឯកសារ ចម្លងថតចម្លង និងបង្កើតដំណើរការតាមអំពើចិត្ត។

វាត្រូវបានគេជឿថា NightClub ត្រូវបានប្រើនៅក្នុងសេណារីយ៉ូដែលការស្ទាក់ចាប់ចរាចរណ៍នៅកម្រិត ISP គឺមិនអាចទៅរួចនោះទេ ដោយសារតែការកាត់បន្ថយការជំរុញភាពអនាមិក(anonymity-boosting mitigations) ដូចជាការប្រើប្រាស់ VPN ដែលវាបានអ៊ិនគ្រីបពីដើមដល់ចប់ ហើយដែលចរាចរណ៍អ៊ីនធឺណិតត្រូវបានបញ្ជូននៅខាងក្រៅប្រទេសបេឡារុស្ស។

Faou បាននិយាយថា “អ្វីដែលសំខាន់គឺអង្គភាពនៅក្នុងប្រទេសបរទេសដែលអ៊ីនធឺណេតមិនអាចជឿទុកចិត្តបាន គួរតែប្រើtunnel VPN ដែលបានអ៊ិនគ្រីបពីដើមដល់ចប់(end-to-end encrypted VPN)ទៅកាន់ទីតាំងដែលអាចទុកចិត្តបានសម្រាប់ចរាចរណ៍អ៊ីនធឺណិតទាំងអស់របស់ពួកគេ ដើម្បីជៀសផុតពីឧបករណ៍ត្រួតពិនិត្យបណ្តាញណាមួយ” ។

(Source: https://thehackernews.com/2023/08/researchers-uncover-decade-long-cyber.html)